Session Hijacking

A segurança na web é uma das maiores preocupações tanto para desenvolvedores quanto para usuários. Um dos ataques mais perigosos que pode comprometer a privacidade e integridade de uma sessão autenticada é o Session Hijacking. Neste post, vamos explorar o que é esse tipo de ataque, como ele funciona e as melhores práticas para preveni-lo.

O que é Session Hijacking?

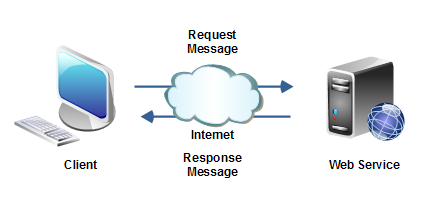

O Session Hijacking, ou sequestro de sessão, é um ataque em que um invasor intercepta ou rouba o identificador de sessão de um usuário legítimo para se passar por ele e obter acesso a uma sessão autenticada. Uma vez que o invasor assume essa sessão, ele pode realizar qualquer ação que o usuário original teria permissão para realizar, como acessar informações confidenciais, realizar transações, entre outros.

Cada vez que você faz login em um site, um identificador de sessão (session ID) é criado e vinculado a você para manter sua sessão ativa enquanto navega pelo site. Se um invasor conseguir capturar esse session ID, ele pode usar o mesmo identificador para acessar a conta ou os dados desse usuário.

Tipos de Session Hijacking

Existem diferentes formas de realizar o Session Hijacking:

- Interceptação de tráfego: Se a conexão entre o usuário e o servidor não estiver criptografada (por exemplo, sem HTTPS), um invasor pode capturar os dados transmitidos, incluindo o session ID, através de técnicas de sniffing;

- Cross-site scripting (XSS): Um atacante pode injetar código malicioso em um site vulnerável para roubar session IDs armazenados nos cookies ou na sessão do navegador;

- Session fixation: Nesse ataque, o invasor força o usuário a usar um session ID pré-determinado. Quando o usuário faz login, o invasor já conhece o session ID e pode assumir a sessão autenticada;

- Troca de pacotes (Man-in-the-Middle): Em uma conexão sem segurança, um invasor pode interceptar o tráfego de rede e manipular as comunicações entre o servidor e o cliente para roubar a sessão.

Como prevenir Session Hijacking?

A prevenção contra Session Hijacking envolve uma série de boas práticas tanto do lado do servidor quanto do lado do cliente. Veja as principais:

1. Use HTTPS sempre

O uso de HTTPS é essencial para garantir que os dados transmitidos entre o cliente e o servidor estejam criptografados. Isso impede que invasores capturem informações sensíveis, como session IDs, durante a comunicação.

2. Cookies seguros

Os session IDs são frequentemente armazenados em cookies. Defina o cookie com os atributos de segurança apropriados:

- Secure: O cookie será transmitido apenas via HTTPS;

- HttpOnly: O cookie não estará acessível via JavaScript, o que impede ataques de XSS;

- SameSite: Restringe o envio de cookies a pedidos do mesmo site, dificultando ataques de Cross-Site Request Forgery (CSRF).

setcookie("session_id", $session_id, [

'secure' => true, // Enviado apenas via HTTPS

'httponly' => true, // Não acessível via JavaScript

'samesite' => 'Strict' // Restringe envios para o mesmo site

]);3. Regeneração de session ID

Sempre que um usuário faz login, é importante gerar um novo session ID. Isso ajuda a mitigar ataques de Session Fixation. No PHP, você pode usar session_regenerate_id() após a autenticação.

// Após o login, gere um novo session ID

session_start();

session_regenerate_id(true);4. Defina o tempo de expiração da sessão

Limite o tempo de vida de uma sessão. Se o usuário ficar inativo por um período de tempo, a sessão deve expirar automaticamente, tornando um session ID roubado inútil após certo período.

// Define tempo de expiração da sessão em 30 minutos

ini_set('session.gc_maxlifetime', 1800);5. Monitore e valide a sessão do usuário

Use tokens adicionais ou valores que identifiquem de maneira única o usuário, como o IP ou o User-Agent, para comparar em cada requisição. Se houver alguma inconsistência, a sessão pode ser invalidada.

if ($_SESSION['user_ip'] !== $_SERVER['REMOTE_ADDR']) {

session_destroy(); // Sessão inválida

}6. Proteção contra XSS

Assegure-se de que seu site não tenha vulnerabilidades de Cross-Site Scripting (XSS) que permitam a execução de scripts maliciosos, que poderiam roubar session IDs. Isso pode ser feito através da validação e escape de todos os dados fornecidos pelo usuário.

// Função para escapar saídas

function escapar($dado) {

return htmlspecialchars($dado, ENT_QUOTES, 'UTF-8');

}O Session Hijacking é uma ameaça real para qualquer aplicação web que utilize sessões para autenticação de usuários. A prevenção desse ataque exige uma combinação de práticas de segurança como o uso de HTTPS, configuração correta de cookies, regeneração de session IDs e proteção contra XSS.

Implementando essas medidas, você reduz drasticamente o risco de invasores sequestrarem as sessões dos usuários e comprometerem a segurança do seu site.

Se você está desenvolvendo ou gerenciando um site que utiliza sessões, garantir essas proteções é fundamental para manter seus usuários seguros!

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Especialize-se em montagem, diagnósticos de defeitos e upgrades com aulas passo a passo sem enrolação.

Torne-se também um técnico diferenciado e ganhe dinheiro prestando suporte ou conquiste o emprego dos seus sonhos com este curso completo de Montagem e Manutenção de Desktops e Notebooks.

Sobre o Autor

0 Comentários